你写得非常清晰明了,让我很容易理解你的观点。...

欢迎 欢迎各位大佬朋友光临寒舍 [TOC]关于点击查看服务器状态 本人是一位网安工作者,从小就对电子计算机等技术颇有兴趣,虽然有人说爱好变成工作还是很痛苦的,但我不这样认为,网安的知识面也很广,工作就是不断地学习接触自己喜欢的东西,这种感觉很棒。因为涉及的知识很杂而且平...

还有 6 人发表了评论 加入4974人围观欢迎 欢迎各位大佬朋友光临寒舍 [TOC]关于点击查看服务器状态 本人是一位网安工作者,从小就对电子计算机等技术颇有兴趣,虽然有人说爱好变成工作还是很痛苦的,但我不这样认为,网安的知识面也很广,工作就是不断地学习接触自己喜欢的东西,这种感觉很棒。因为涉及的知识很杂而且平...

还有 6 人发表了评论 加入4974人围观

weixin key获取思路

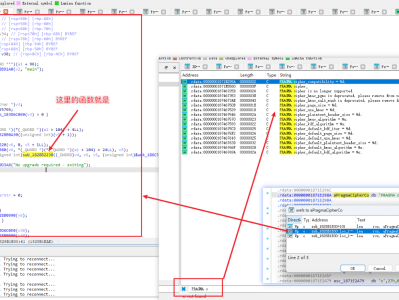

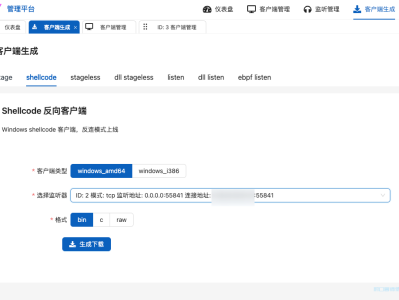

vshell的木马分析我没有找到,于是就亲自上阵尝试了一下,如果有错误请怒喷,保证会改

最近刷了一些简单的ctf二进制的题目,记录一下pw

一次数据恢复的实况

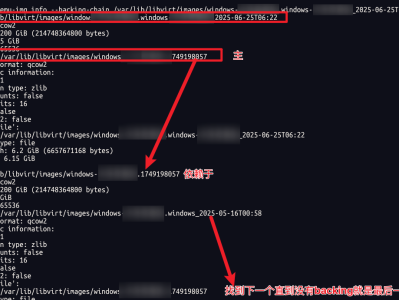

由于工作要求开发需要windows系统环境,但我用的是mac,于是开发机我用kvm启动了。

但是默认var位置的大小太小了,导致之后磁盘爆满,无法正常使用。

迁移之后发现快照链丢失,随后重建快照链,然后打开发现引导失败,用PE打开后发现磁盘变成row格式,随后进行修复

今天零零散散的记录一下学到的ELF文件的安全保护机制

写一下关于动态调试时的程序基址的随笔

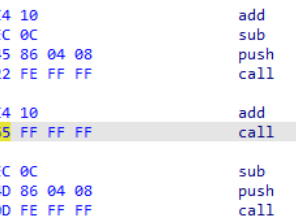

这题主要掌握的是call和retn的底层逻辑,基本上算一个pwn栈溢出的入门打卡题

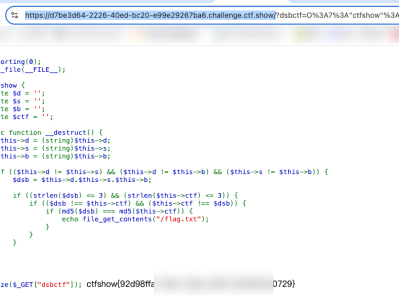

其实题目是通过利用 PHP 类型松散比较和严格比较的特性,一开始我想到md5碰撞去了,导致耽搁了很长时间,不过解完之后看官方wp才发现用NAN和INF也行。

小记一次红蓝对抗的追踪