少长咸集

-

上一篇

【二进制】程序的基址

发表于2025-06-04 浏览787 评论0

上一篇

【二进制】程序的基址

发表于2025-06-04 浏览787 评论0

-

下一篇

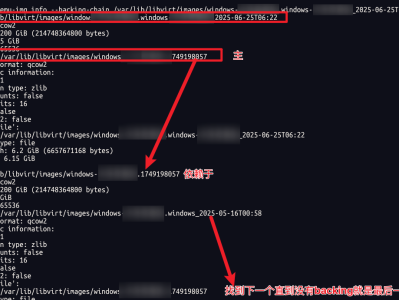

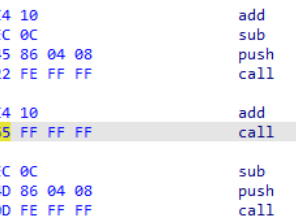

【数据恢复】修复KVM快照链与损坏的系统盘

发表于2025-06-26 浏览767 评论0

下一篇

【数据恢复】修复KVM快照链与损坏的系统盘

发表于2025-06-26 浏览767 评论0

-

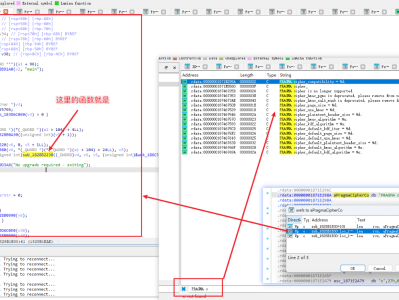

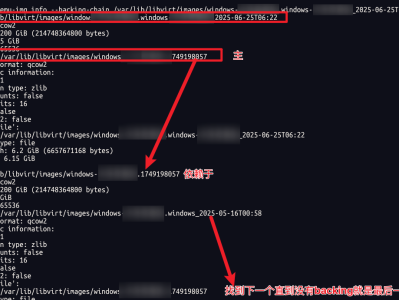

【二进制】weixin4.1.0.18版本 通过hook获取key思路

浏览1422 评论1

二进制

【二进制】weixin4.1.0.18版本 通过hook获取key思路

浏览1422 评论1

二进制

-

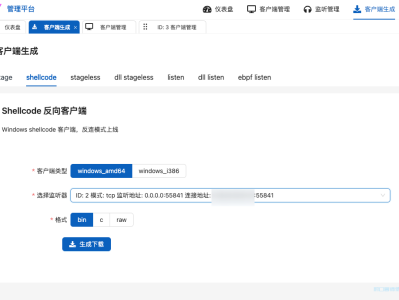

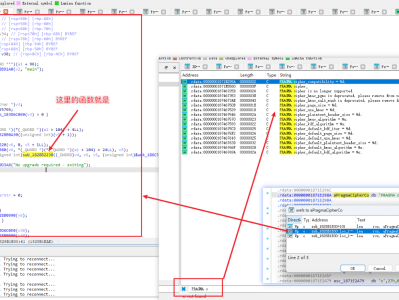

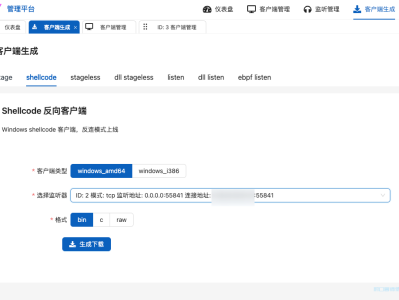

【木马分析】vshell木马分析

浏览1220 评论0

网络安全

二进制

木马分析

【木马分析】vshell木马分析

浏览1220 评论0

网络安全

二进制

木马分析

-

【CTF】一些简单的逆向题

浏览904 评论0

网络安全

CTF

二进制

【CTF】一些简单的逆向题

浏览904 评论0

网络安全

CTF

二进制

-

【二进制】程序的基址

浏览787 评论0

工具使用

网络安全

编程

【二进制】程序的基址

浏览787 评论0

工具使用

网络安全

编程

-

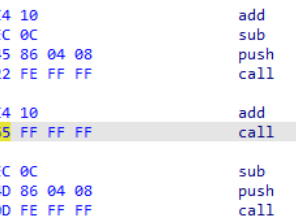

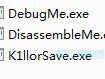

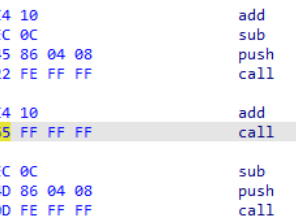

【CTF】pwn栈溢出的入门打卡-ctfshow-pwn02

浏览1526 评论0

PWN

网络安全

CTF

【CTF】pwn栈溢出的入门打卡-ctfshow-pwn02

浏览1526 评论0

PWN

网络安全

CTF

-

【CTF】PWN 攻防世界:get_shell

浏览1683 评论0

PWN

CTF

【CTF】PWN 攻防世界:get_shell

浏览1683 评论0

PWN

CTF