少长咸集

-

上一篇

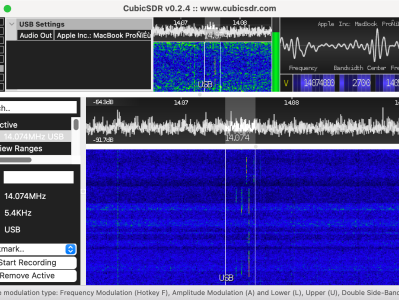

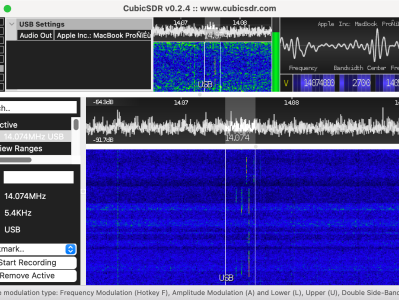

【业余无线电】短波初次体验

发表于2023-12-09 浏览1727 评论0

上一篇

【业余无线电】短波初次体验

发表于2023-12-09 浏览1727 评论0

-

下一篇

【业余无线电】CQ WPX 出成绩了

发表于2024-05-13 浏览1420 评论0

下一篇

【业余无线电】CQ WPX 出成绩了

发表于2024-05-13 浏览1420 评论0

-

【CTF】一些简单的逆向题

浏览732 评论0

网络安全

CTF

二进制

【CTF】一些简单的逆向题

浏览732 评论0

网络安全

CTF

二进制

-

【二进制】ELF文件的安全保护机制

浏览790 评论0

PWN

二进制

【二进制】ELF文件的安全保护机制

浏览790 评论0

PWN

二进制

-

【二进制】程序的基址

浏览629 评论0

工具使用

网络安全

编程

【二进制】程序的基址

浏览629 评论0

工具使用

网络安全

编程

-

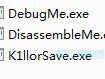

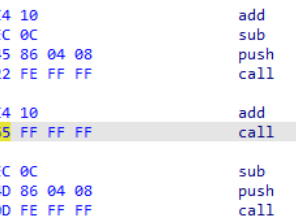

【CTF】pwn栈溢出的入门打卡-ctfshow-pwn02

浏览1348 评论0

PWN

网络安全

CTF

【CTF】pwn栈溢出的入门打卡-ctfshow-pwn02

浏览1348 评论0

PWN

网络安全

CTF

-

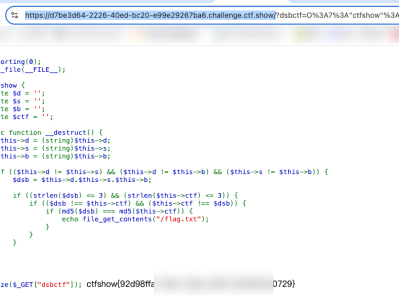

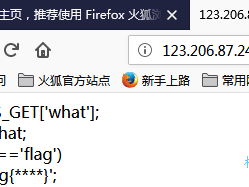

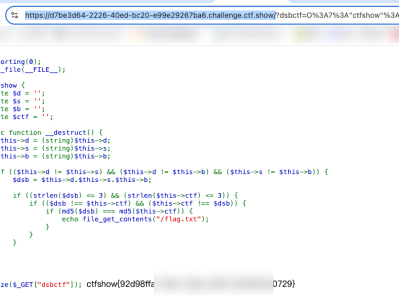

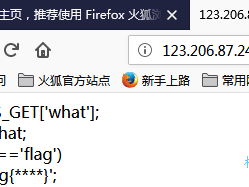

【CTF】_DSBCTF_单身杯-好玩的PHP

浏览1594 评论1

CTF

【CTF】_DSBCTF_单身杯-好玩的PHP

浏览1594 评论1

CTF

-

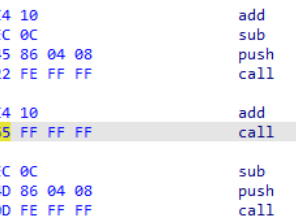

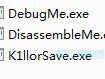

【CTF】logmein算法逆向(有坑)

浏览1516 评论0

网络安全

CTF

【CTF】logmein算法逆向(有坑)

浏览1516 评论0

网络安全

CTF

-

曹师傅的网络安全期末考试答案

浏览2510 评论1

渗透测试

网络安全

sql注入

曹师傅的网络安全期末考试答案

浏览2510 评论1

渗透测试

网络安全

sql注入